Un'infrastruttura resiliente che comprende oltre 250 domini utilizzati per distribuire malware che rubano informazioni come Raccoon e Vidar dall'inizio del 2020.

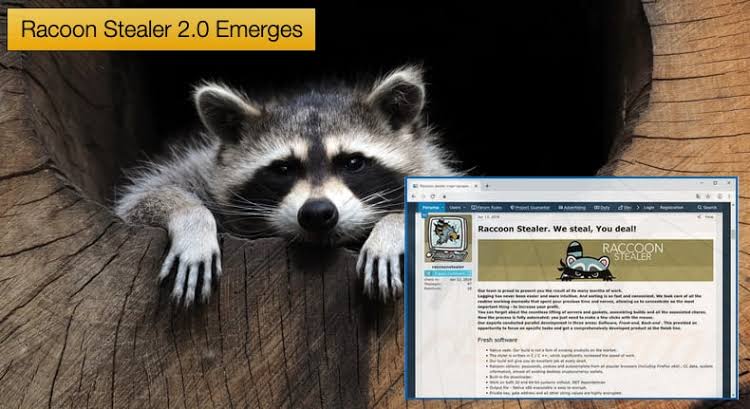

La catena di infezione utilizza circa un centinaio di falsi siti Web di cataloghi di software crackati che vengono reindirizzati a diversi collegamenti prima di scaricare il payload ospitato su piattaforme di condivisione di file come GitHub. Ha portato alla distribuzione di software per il furto di informazioni come raccoon e vidar

La società francese di sicurezza informatica accede ai domini gestiti da un attore della minaccia che gestisce un sistema di direzione del traffico (TDS) che consente ad altri criminali informatici di noleggiare il servizio per distribuire il proprio malware.

Gli attacchi prendono di mira gli utenti alla ricerca di versioni crackate di software e giochi su motori di ricerca come Google e facendo emergere siti Web fraudolenti sfruttando una tecnica chiamata ottimizzazione dei motori di ricerca che sta avvelenando per attirare le vittime a scaricare ed eseguire i payload dannosi.

Il risultato avvelenato si presenta con un collegamento per il download al software promesso che, facendo clic, ha portato all'attivazione di una sequenza di reindirizzamento URL in cinque fasi per portare l'utente a una pagina Web che mostra un collegamento abbreviato che punta a un file di archivio RAR protetto da password che ospitato su GitHub insieme alla sua password.

L'utilizzo di diversi reindirizzamenti ha portato alla complicazione dell'analisi automatizzata da parte delle soluzioni di sicurezza. Scolpire l'infrastruttura in quanto tale è quasi certamente progettato per garantire la resilienza e rendere più facile e veloce l'aggiornamento o la modifica di un passaggio.

La vittima decomprime l'archivio RAR ed esegue il presunto eseguibile di installazione che è contenuto al suo interno e una delle due famiglie di malware che includono Raccoon o Vidar installate sul sistema.

Lo sviluppo che arriva mentre Cyble descrive in dettaglio una campagna Google Ads canaglia che utilizza software ampiamente utilizzati come AnyDesk, Bluestacks, Notepad ++ e Zoom come esche per fornire un ladro ricco di funzionalità noto come Rhadamanthys Stealer.

Si osserva una variante alternativa della catena di attacco che sfrutta le e-mail di phishing mascherate da estratti conto bancari per indurre gli utenti inconsapevoli a fare clic su collegamenti fraudolenti.

Anche i siti Web fabbricati che impersonano la popolare soluzione desktop remoto sono stati utilizzati in passato per propagare un ladro di informazioni basato su Python soprannominato Mitsu Stealer.

Entrambi i malware sono attrezzati per sottrarre un'ampia gamma di informazioni personali da macchine compromesse e raccogliere credenziali dai browser Web e rubare dati da vari portafogli di criptovalute.

Si consiglia agli utenti di evitare di scaricare software piratato e di applicare l'autenticazione a più fattori ove possibile per rafforzare gli account.

È importante che gli utenti prestino attenzione quando ricevono e-mail di spam o visitano siti Web di phishing e ne verifichino l'origine prima di scaricare qualsiasi applicazione.