250 થી વધુ ડોમેન્સનો સમાવેશ કરતું એક સ્થિતિસ્થાપક ઈન્ફ્રાસ્ટ્રક્ચર 2020 ની શરૂઆતથી રેકૂન અને વિદાર જેવા માહિતી-ચોરી માલવેરને વિતરિત કરવા માટે વપરાય છે.

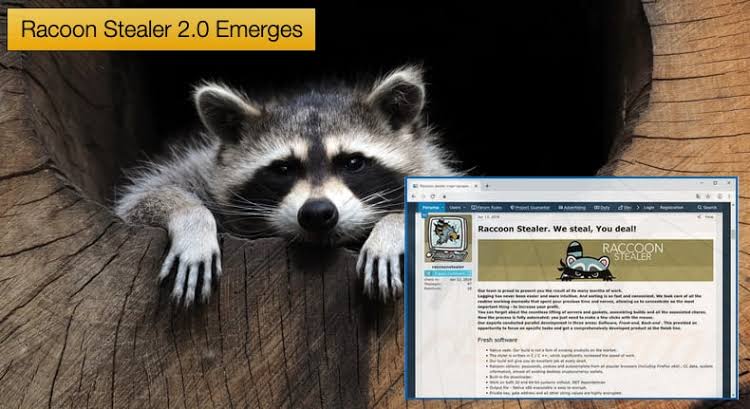

ચેપ શૃંખલા લગભગ સો નકલી ક્રેક કરેલ સોફ્ટવેર કેટલોગ વેબસાઇટ્સનો ઉપયોગ કરે છે જે GitHub જેવા ફાઇલ શેર પ્લેટફોર્મ પર હોસ્ટ કરેલા પેલોડને ડાઉનલોડ કરતા પહેલા ઘણી લિંક્સ પર રીડાયરેક્ટ કરવામાં આવે છે. તેના કારણે રેકૂન અને વિદાર જેવા માહિતીની ચોરી કરતા સોફ્ટવેરનું વિતરણ થાય છે.

ફ્રેન્ચ સાયબર સિક્યુરિટી કંપની ડોમેન્સનો ઉપયોગ કરે છે જે ટ્રાફિક ડિરેક્શન સિસ્ટમ (ટીડીએસ) ચલાવતા જોખમી અભિનેતા દ્વારા સંચાલિત થાય છે જે અન્ય સાયબર અપરાધીઓને તેમના માલવેરનું વિતરણ કરવા માટે સેવા ભાડે આપવા દે છે.

આ હુમલાઓ લક્ષ્યાંકિત વપરાશકર્તાઓ Google જેવા સર્ચ એન્જિન પર સોફ્ટવેર અને ગેમ્સના ક્રેક્ડ વર્ઝનની શોધ કરી રહ્યા છે અને સર્ચ એન્જિન ઓપ્ટિમાઇઝેશન નામની ટેકનિકનો ઉપયોગ કરીને છેતરપિંડીવાળી વેબસાઇટ્સને ટોચ પર સરફેસ કરી રહ્યા છે જે પીડિતોને દૂષિત પેલોડ્સ ડાઉનલોડ કરવા અને ચલાવવામાં આકર્ષવા માટે ઝેર છે.

ઝેરી પરિણામ વચન આપેલ સૉફ્ટવેરની ડાઉનલોડ લિંક સાથે આવે છે જે ક્લિક કરવા પર વપરાશકર્તાને વેબ પેજ પર લઈ જવા માટે પાંચ-તબક્કાના URL રીડાયરેક્ટેશન ક્રમને ટ્રિગર કરવા તરફ દોરી જાય છે જે એક ટૂંકી લિંક પ્રદર્શિત કરે છે જે પાસવર્ડ-સંરક્ષિત RAR આર્કાઇવ ફાઇલ તરફ નિર્દેશ કરે છે. GitHub પર તેના પાસવર્ડ સાથે હોસ્ટ કરેલું.

કેટલાક પુનઃનિર્દેશનોનો ઉપયોગ કરીને સુરક્ષા ઉકેલો દ્વારા સ્વચાલિત વિશ્લેષણની ગૂંચવણ ઊભી થઈ. ઇન્ફ્રાસ્ટ્રક્ચરને આ રીતે કોતરવું લગભગ ચોક્કસપણે સ્થિતિસ્થાપકતાને સુનિશ્ચિત કરવા અને તેને અપડેટ કરવા અથવા પગલું બદલવાનું સરળ અને ઝડપી બનાવવા માટે ડિઝાઇન કરવામાં આવ્યું છે.

પીડિત આરએઆર આર્કાઇવને અનકમ્પ્રેસ કરે છે અને કથિત સેટઅપ એક્ઝિક્યુટેબલ ચલાવે છે જે તેની અંદર સમાયેલ છે અને બે માલવેર ફેમિલીમાંથી એક કે જેમાં રેકૂન અથવા વિદારનો સમાવેશ થાય છે જે સિસ્ટમ પર ઇન્સ્ટોલ કરેલ છે.

સાયબલના રૂપમાં આવતા વિકાસમાં એક ઠગ Google જાહેરાત ઝુંબેશની વિગતો આપવામાં આવી છે જે Rhadamanthys Stealer તરીકે ઓળખાતા વિશેષતા-સંપન્ન સ્ટીલરને વિતરિત કરવાની લાલચ તરીકે AnyDesk, Bluestacks, Notepad++ અને Zoom જેવા વ્યાપકપણે ઉપયોગમાં લેવાતા સોફ્ટવેરનો ઉપયોગ કરે છે.

હુમલાની સાંકળનો વૈકલ્પિક પ્રકાર, છેતરપિંડીયુક્ત લિંક્સ પર ક્લિક કરવા માટે અજાણતા વપરાશકર્તાઓને છેતરવા માટે બેંક સ્ટેટમેન્ટ તરીકે માસ્કરેડિંગ ફિશિંગ ઇમેઇલ્સનો લાભ લેતા જોવા મળે છે.

ફેબ્રિકેટેડ વેબસાઇટ્સ લોકપ્રિય રિમોટ ડેસ્કટોપ સોલ્યુશનનો ઢોંગ કરે છે તેનો ઉપયોગ ભૂતકાળમાં મિત્સુ સ્ટીલર તરીકે ઓળખાતા પાયથોન-આધારિત માહિતી ચોરી કરનારનો પ્રચાર કરવા માટે કરવામાં આવ્યો છે.

માલવેરના બંને ટુકડાઓ ચેડા કરાયેલ મશીનોમાંથી વ્યક્તિગત માહિતીની વિશાળ શ્રેણી અને વેબ બ્રાઉઝર્સમાંથી ઓળખપત્ર કાપવા અને વિવિધ ક્રિપ્ટોકરન્સી વોલેટ્સમાંથી ડેટાની ચોરી કરવા માટે સજ્જ છે.

વપરાશકર્તાઓને સલાહ આપવામાં આવે છે કે પાઇરેટેડ સોફ્ટવેર ડાઉનલોડ કરવાનું ટાળે અને જ્યાં શક્ય હોય ત્યાં એકાઉન્ટને સખત બનાવવા માટે મલ્ટિ-ફેક્ટર ઓથેન્ટિકેશન લાગુ કરો.

સ્પામ ઇમેઇલ્સ પ્રાપ્ત કરતી વખતે અથવા ફિશિંગ વેબસાઇટ્સની મુલાકાત લેતી વખતે વપરાશકર્તાઓ માટે સાવચેતી રાખવી અને કોઈપણ એપ્લિકેશન ડાઉનલોડ કરતા પહેલા સ્રોતની ચકાસણી કરવી મહત્વપૂર્ણ છે.