Eine widerstandsfähige Infrastruktur mit über 250 Domänen, die seit Anfang 2020 zur Verbreitung von Informationen stehlender Malware wie Raccoon und Vidar verwendet wird.

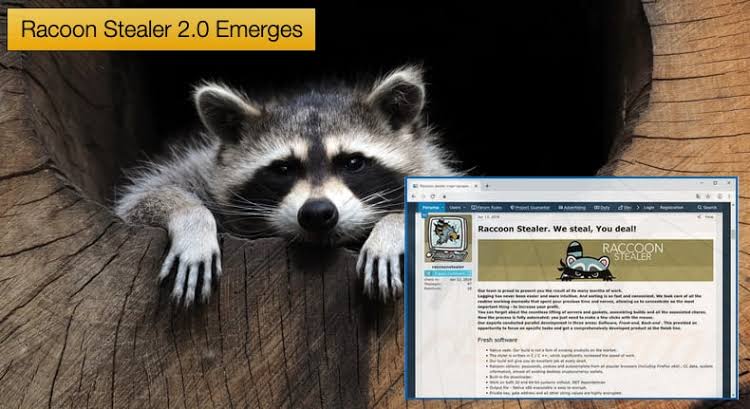

Die Infektionskette verwendet etwa hundert gefälschte gecrackte Softwarekatalog-Websites, die auf mehrere Links umgeleitet werden, bevor sie die auf Dateifreigabeplattformen wie GitHub gehostete Nutzlast herunterladen. Dies führte zur Verbreitung von Software zum Stehlen von Informationen wie Raccoon und Vidar

Das französische Cybersicherheitsunternehmen greift auf die Domänen zu, die von einem Bedrohungsakteur betrieben werden, der ein Traffic Direction System (TDS) betreibt, das es anderen Cyberkriminellen ermöglicht, den Dienst zu mieten, um ihre Malware zu verbreiten.

Die Angriffe zielen auf Benutzer ab, die nach gecrackten Versionen von Software und Spielen in Suchmaschinen wie Google suchen und betrügerische Websites auftauchen, indem sie eine Technik namens Suchmaschinenoptimierung nutzen, die Opfer dazu verleitet, die bösartigen Payloads herunterzuladen und auszuführen.

Das vergiftete Ergebnis enthält einen Download-Link zur versprochenen Software, der beim Klicken zur Auslösung einer fünfstufigen URL-Umleitungssequenz führte, um den Benutzer auf eine Webseite zu leiten, die einen verkürzten Link anzeigt, der auf eine passwortgeschützte RAR-Archivdatei verweist zusammen mit seinem Passwort auf GitHub gehostet.

Die Verwendung mehrerer Umleitungen führte zu Komplikationen bei der automatisierten Analyse durch Sicherheitslösungen. Das Carving der Infrastruktur als solches ist mit ziemlicher Sicherheit darauf ausgelegt, die Widerstandsfähigkeit zu gewährleisten und es einfacher und schneller zu machen, einen Schritt zu aktualisieren oder zu ändern.

Das Opfer dekomprimiert das RAR-Archiv und führt die angeblich darin enthaltene ausführbare Setup-Datei sowie eine der beiden auf dem System installierten Malware-Familien aus, darunter Raccoon oder Vidar.

Die Entwicklung, die kommt, als Cyble eine betrügerische Google Ads-Kampagne detailliert beschreibt, die weit verbreitete Software wie AnyDesk, Bluestacks, Notepad++ und Zoom als Köder einsetzt, um einen funktionsreichen Dieb namens Rhadamanthys Stealer zu liefern.

Eine alternative Variante der Angriffskette nutzt Phishing-E-Mails, die sich als Kontoauszüge tarnen, um unwissende Benutzer dazu zu bringen, auf betrügerische Links zu klicken.

Gefälschte Websites, die sich als die beliebte Remote-Desktop-Lösung ausgeben, wurden in der Vergangenheit auch verwendet, um einen auf Python basierenden Informationsdieb namens Mitsu Stealer zu verbreiten.

Beide Malware-Teile sind so ausgestattet, dass sie eine breite Palette persönlicher Informationen von kompromittierten Computern abziehen, Anmeldeinformationen von Webbrowsern sammeln und Daten aus verschiedenen Kryptowährungs-Wallets stehlen können.

Benutzern wird empfohlen, das Herunterladen von Raubkopien zu vermeiden und wo immer möglich eine Multi-Faktor-Authentifizierung zu erzwingen, um Konten abzusichern.

Es ist wichtig, dass Benutzer Vorsicht walten lassen, wenn sie Spam-E-Mails erhalten oder Phishing-Websites besuchen, und die Quelle überprüfen, bevor sie Anwendungen herunterladen.