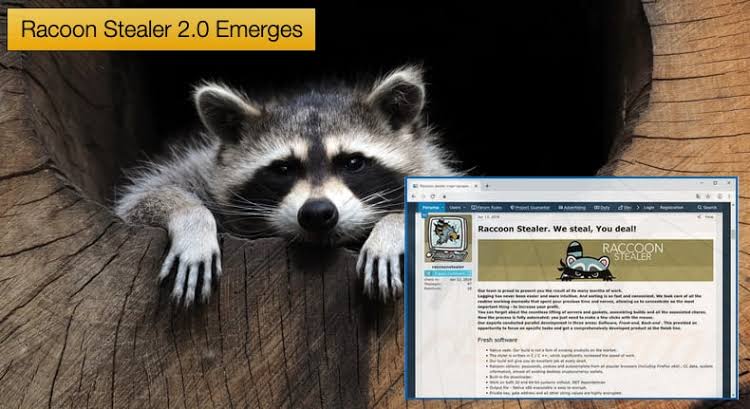

2020 年初頭以降、Raccoon や Vidar などの情報を盗むマルウェアを配布するために使用される 250 を超えるドメインで構成される回復力のあるインフラストラクチャ。

感染チェーンでは、GitHub などのファイル共有プラットフォームでホストされているペイロードをダウンロードする前に、いくつかのリンクにリダイレクトされる、約 100 の偽のクラックされたソフトウェア カタログ Web サイトを使用します。これにより、raccoon や vidar などの情報を盗むソフトウェアが配布されました。

フランスのサイバーセキュリティ会社は、他のサイバー犯罪者がサービスを借りてマルウェアを配布できるようにするトラフィック ディレクション システム (TDS) を実行している攻撃者によって運営されているドメインにアクセスします。

攻撃の標的となるユーザーは、Google などの検索エンジンでクラックされたバージョンのソフトウェアやゲームを検索し、検索エンジン最適化と呼ばれる手法を利用して詐欺的な Web サイトを上位に表示します。これは、被害者を悪意のあるペイロードのダウンロードと実行に誘導するための有害な手法です。

汚染された結果には、約束されたソフトウェアへのダウンロード リンクが表示されます。クリックすると、5 段階の URL リダイレクト シーケンスがトリガーされ、パスワードで保護された RAR アーカイブ ファイルを指す短縮リンクを表示する Web ページにユーザーが移動します。パスワードとともに GitHub でホストされています。

複数のリダイレクトを使用すると、セキュリティ ソリューションによる自動分析が複雑になります。インフラストラクチャをそのように切り分けることは、ほぼ確実に、回復力を確保し、ステップの更新または変更をより簡単かつ迅速にするように設計されています。

被害者は RAR アーカイブを解凍し、その中に含まれているとされるセットアップ実行可能ファイルと、システムにインストールされている Raccoon または Vidar を含む 2 つのマルウェア ファミリのいずれかを実行します。

Cyble が行った開発では、AnyDesk、Bluestacks、Notepad++、Zoom などの広く使用されているソフトウェアをルアーとして使用して、Rhadamanthys Stealer として知られる機能豊富なスティーラーを配信する不正な Google 広告キャンペーンについて詳しく説明しました。

攻撃チェーンの別の亜種は、銀行の明細書を装ったフィッシング メールを利用して、無意識にユーザーをだまして不正なリンクをクリックさせることが観察されています。

人気のリモート デスクトップ ソリューションになりすました偽造された Web サイトは、Mitsu Stealer と呼ばれる Python ベースの情報スティーラーを拡散するために過去に使用されたこともあります。

どちらのマルウェアも、侵害されたマシンからさまざまな個人情報を吸い上げ、Web ブラウザーから資格情報を収集し、さまざまな暗号通貨ウォレットからデータを盗む機能を備えています。

ユーザーは、海賊版ソフトウェアのダウンロードを避け、可能な限り多要素認証を実施してアカウントを強化することをお勧めします。

ユーザーは、スパム メールを受信したり、フィッシング Web サイトにアクセスしたりする際に注意を払い、アプリケーションをダウンロードする前にソースを確認することが重要です。