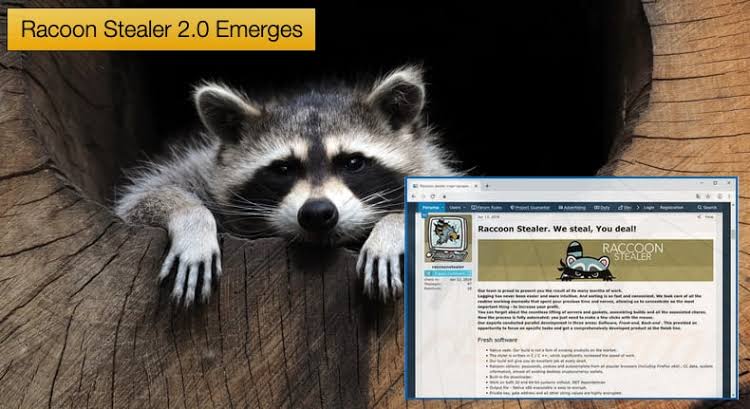

250 से अधिक डोमेन वाले एक लचीले बुनियादी ढांचे का उपयोग 2020 की शुरुआत से सूचना-चोरी करने वाले मैलवेयर जैसे रैकोन और विदर को वितरित करने के लिए किया जाता है।

संक्रमण श्रृंखला लगभग सौ नकली क्रैक किए गए सॉफ़्टवेयर कैटलॉग वेबसाइटों का उपयोग करती है जो कि GitHub जैसे फ़ाइल शेयर प्लेटफ़ॉर्म पर होस्ट किए गए पेलोड को डाउनलोड करने से पहले कई लिंक पर पुनर्निर्देशित करती हैं।

फ्रांसीसी साइबर सुरक्षा कंपनी उन डोमेन तक पहुंचती है जो एक ट्रैफिक डायरेक्शन सिस्टम (टीडीएस) चलाने वाले खतरे वाले अभिनेता द्वारा संचालित होते हैं जो अन्य साइबर अपराधियों को अपने मैलवेयर वितरित करने के लिए सेवा किराए पर लेने की अनुमति देता है।

हमलों का लक्ष्य उपयोगकर्ता Google जैसे खोज इंजनों पर सॉफ़्टवेयर और गेम के टूटे हुए संस्करणों की खोज कर रहे हैं और खोज इंजन अनुकूलन नामक एक तकनीक का लाभ उठाकर शीर्ष पर धोखाधड़ी वाली वेबसाइटों की खोज कर रहे हैं जो पीड़ितों को दुर्भावनापूर्ण पेलोड को डाउनलोड करने और निष्पादित करने के लिए ज़हर दे रहे हैं।

जहरीला परिणाम वादा किए गए सॉफ़्टवेयर के डाउनलोड लिंक के साथ आता है, जिस पर क्लिक करने पर उपयोगकर्ता को एक वेब पेज पर ले जाने के लिए एक छोटा लिंक प्रदर्शित करने के लिए पांच-चरण URL पुनर्निर्देशन अनुक्रम का ट्रिगर होता है जो एक पासवर्ड-सुरक्षित RAR संग्रह फ़ाइल की ओर इशारा करता है। इसके पासवर्ड के साथ GitHub पर होस्ट किया गया।

सुरक्षा समाधानों द्वारा स्वचालित विश्लेषण की जटिलता के कारण कई पुनर्निर्देशन का उपयोग किया गया। बुनियादी ढांचे को तराशना लगभग निश्चित रूप से लचीलापन सुनिश्चित करने के लिए डिज़ाइन किया गया है और एक कदम को अद्यतन या बदलने के लिए इसे आसान और तेज़ बनाता है।

पीड़ित आरएआर आर्काइव को अनकम्प्रेस करता है और कथित सेटअप निष्पादन योग्य चलाता है जो इसके भीतर निहित है और सिस्टम पर स्थापित रेकून या विडार सहित दो मैलवेयर परिवारों में से एक है।

साइबल के रूप में आने वाले विकास ने एक दुष्ट Google विज्ञापन अभियान का विस्तार किया, जो व्यापक रूप से उपयोग किए जाने वाले सॉफ़्टवेयर जैसे कि एनीडेस्क, ब्लूस्टैक्स, नोटपैड ++ और ज़ूम के रूप में काम करता है, जो कि एक सुविधा-संपन्न चोरी करने वाले के रूप में जाना जाता है, जिसे रदामंथिस स्टीलर के रूप में जाना जाता है।

हमले की श्रृंखला का एक वैकल्पिक संस्करण फ़िशिंग ईमेल का लाभ उठाते हुए बैंक स्टेटमेंट के रूप में देखा गया है ताकि अनजाने उपयोगकर्ताओं को धोखाधड़ी वाले लिंक पर क्लिक किया जा सके।

लोकप्रिय दूरस्थ डेस्कटॉप समाधान का प्रतिरूपण करने वाली गढ़ी हुई वेबसाइटों को भी मित्सु स्टीलर नामक पायथन-आधारित सूचना चोरी करने वाले के प्रचार के लिए अतीत में उपयोग किया गया है।

मालवेयर के दोनों टुकड़े समझौता की गई मशीनों से व्यक्तिगत जानकारी की एक विस्तृत श्रृंखला और वेब ब्राउज़र से क्रॉप क्रेडेंशियल्स से लैस हैं, और विभिन्न क्रिप्टोकरंसी वॉलेट से डेटा चोरी करते हैं।

उपयोगकर्ताओं को सलाह दी जाती है कि वे पायरेटेड सॉफ़्टवेयर डाउनलोड करने से बचें और खातों को सख्त करने के लिए जहाँ भी संभव हो बहु-कारक प्रमाणीकरण लागू करें।

स्पैम ईमेल प्राप्त करते समय या फ़िशिंग वेबसाइटों पर जाते समय और किसी भी एप्लिकेशन को डाउनलोड करने से पहले स्रोत को सत्यापित करने के लिए उपयोगकर्ताओं के लिए सावधानी बरतना महत्वपूर्ण है।