Las firmas de seguridad SEKOIA y Trend Micro descubrieron una nueva campaña de un grupo de hackers chinos llamado Lucky Mouse. Los piratas informáticos utilizan versiones maliciosas de la aplicación de mensajería multiplataforma Line para sistemas de puerta trasera.

El malware se propaga a través de una aplicación de chat llamada MiMi, que tiene sus archivos de instalación comprometidos con muestras de HyperBro para Windows y artefactos rshell para Linux y macOS.

Hasta 13 entidades diferentes ubicadas en Taiwán y Filipinas han estado en el extremo receptor de los ataques, ocho de las cuales han sido alcanzadas con rshell. La primera víctima de rshell se informó a mediados de julio de 2021.

Lucky Mouse ha estado activo desde 2013 y obtuvo acceso con éxito a las redes de sus objetivos en busca de la recopilación de inteligencia política y militar alineada con China.

El actor de amenazas persistentes avanzado también es experto en filtrar información de alto valor utilizando una gama de implantes personalizados como SysUpdate, HyperBro y PlugX.

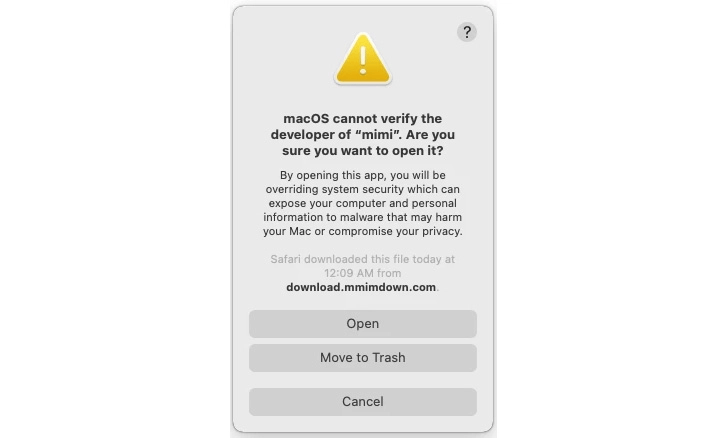

El último desarrollo es significativo porque muestra que el actor de amenazas finalmente decidió atacar macOS además de Windows y Linux.

La campaña tiene todas las características de un ataque a la cadena de suministro en el sentido de que los instaladores de aplicaciones de MiMi están alojados en Lucky Mouse. Esto hace posible modificar estas aplicaciones para recuperar puertas traseras de servidores remotos.

Esto se debe a que la aplicación macOS se vio comprometida el 26 de mayo de 2022. Esa puede haber sido una de las primeras veces que se produjo un compromiso en MacOS, pero también se descubrió que las versiones 2.2 y posteriores fueron manipuladas el 23 de noviembre de 2021 para los usuarios de Windows. .

rshell es una puerta trasera estándar que viene con todas las campanas y silbatos habituales y permite ejecutar comandos arbitrarios recibidos del servidor C2.

No está claro de inmediato si MiMi es un programa de chat legítimo o está diseñado como una herramienta de vigilancia. Si bien la aplicación ha sido utilizada por otro actor de habla china llamado Earth Berberoka (también conocido como GamblingPuppet) destinada a sitios de apuestas en línea, una vez más indicativo del uso frecuente de herramientas entre actores y grupos con nexo con China.

Las conexiones de la operación con Lucky Mouse se derivan de enlaces a la estructura previamente identificada como utilizada por el conjunto de intrusiones y el despliegue de HyperBro, puerta trasera instalada exclusivamente para el grupo de piratas informáticos, conocido con el sobrenombre de "LuckyMouse".

SEKOIA señala que esta no es la primera vez que se utiliza una aplicación de mensajería para lanzar ataques. A fines de 2020, ESET descubrió que el popular software de chat llamado Able Desktop estaba siendo explotado para entregar malware HyperBro y PlugX dirigido a Mongolia.