Hãng bảo mật SEKOIA và Trend Micro đã phát hiện ra một chiến dịch mới của nhóm tin tặc Trung Quốc có tên Lucky Mouse. Các tin tặc sử dụng các phiên bản độc hại của ứng dụng nhắn tin đa nền tảng Line cho các hệ thống cửa sau.

Phần mềm độc hại lây lan qua một ứng dụng trò chuyện có tên MiMi, ứng dụng này có các tệp trình cài đặt bị xâm phạm với các mẫu HyperBro dành cho Windows và các tạo phẩm rshell dành cho Linux và macOS.

Có tới 13 thực thể khác nhau ở Đài Loan và Philippines là mục tiêu của các cuộc tấn công, 8 trong số đó đã bị rshell tấn công. Nạn nhân đầu tiên của rshell được báo cáo vào giữa tháng 7 năm 2021.

Lucky Mouse đã hoạt động từ năm 2013 và giành được quyền truy cập thành công vào mạng lưới các mục tiêu của mình nhằm theo đuổi việc thu thập thông tin tình báo chính trị và quân sự có liên quan đến Trung Quốc.

Tác nhân đe dọa liên tục nâng cao cũng rất thành thạo trong việc lọc thông tin có giá trị cao bằng cách sử dụng một loạt các phần mềm cấy ghép tùy chỉnh như SysUpdate, HyperBro và PlugX.

Diễn biến mới nhất rất quan trọng vì nó cho thấy kẻ đe dọa cuối cùng đã quyết định tấn công macOS ngoài Windows và Linux.

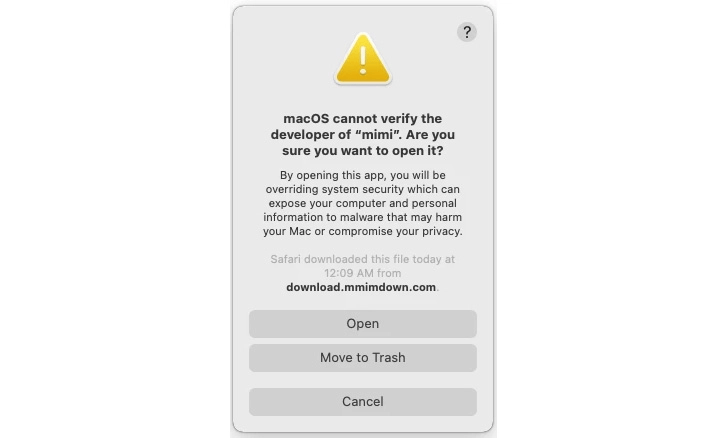

Chiến dịch có tất cả các dấu hiệu của một cuộc tấn công chuỗi cung ứng ở chỗ các trình cài đặt ứng dụng của MiMi được lưu trữ bởi Lucky Mouse. Điều này cho phép điều chỉnh các ứng dụng này để truy xuất các cửa hậu từ các máy chủ từ xa.

Điều này là do ứng dụng macOS đã bị xâm phạm vào ngày 26 tháng 5 năm 2022. Đó có thể là một trong những lần đầu tiên xảy ra xâm phạm trong MacOS, nhưng các phiên bản 2.2 trở đi cũng bị phát hiện là bị can thiệp trước ngày 23 tháng 11 năm 2021 đối với cả người dùng Windows .

rshell là một cửa hậu tiêu chuẩn đi kèm với tất cả chuông và còi thông thường và cho phép thực thi các lệnh tùy ý nhận được từ máy chủ C2.

Hiện chưa rõ MiMi là một chương trình trò chuyện hợp pháp hay được thiết kế như một công cụ giám sát. Mặc dù ứng dụng này đã được sử dụng bởi một diễn viên nói tiếng Trung Quốc khác có tên là Earth Berberoka (hay còn gọi là GamblingPuppet) nhằm vào các trang web đánh bạc trực tuyến — một lần nữa cho thấy việc sử dụng phổ biến các công cụ giữa các diễn viên và nhóm có mối liên hệ với Trung Quốc.

Các kết nối của hoạt động với Lucky Mouse bắt nguồn từ các liên kết đến cấu trúc được xác định trước đó là được sử dụng bởi các thiết lập xâm nhập và triển khai HyperBro, cửa hậu chỉ dành riêng cho nhóm tin tặc – được biết đến với biệt danh “LuckyMouse”.

SEKOIA lưu ý rằng đây không phải là lần đầu tiên một ứng dụng nhắn tin được sử dụng để khởi động các cuộc tấn công. Vào cuối năm 2020, ESET đã phát hiện ra rằng phần mềm trò chuyện phổ biến có tên Able Desktop đang bị lợi dụng để phân phối phần mềm độc hại HyperBro và PlugX nhắm mục tiêu vào Mông Cổ.